Comment Savoir Si On Me Ddos

Sommaire

- Qu'est-ce qu'une attaque DDoS ?

- Comment fonctionne une attaque DDoS ?

- Qu'est-ce qu'un stresser IP et quel est son lien avec les attaques DDoS ?

- Quelle a été la première attaque DDoS ?

- Annotate savoir si je suis victime d'une attaque DDoS ?

- Comment les organisations peuvent-elles donc faire la différence entre une augmentation légitime du trafic et une attaque DDoS ?

- Que dois-je faire si je suis victime d'une attaque DDoS ?

- Comment me protéger contre les attaques DDoS ?

- Qu'est-ce qu'un service d'atténuation des DDoS ?

- Comment choisir un service d'atténuation des DDoS ?

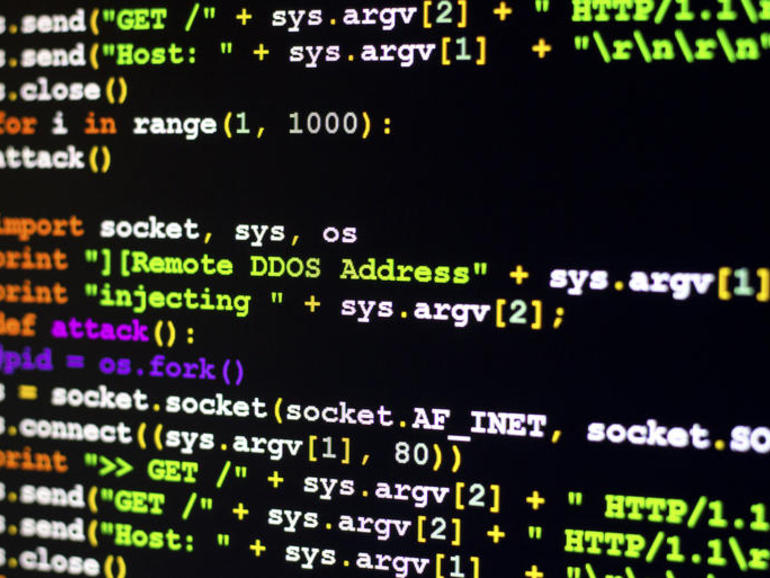

Qu'est-ce qu'une attaque DDoS ?

Une attaque par déni de service distribué (attaque DDoS) voit united nations attaquant inonder le réseau ou les serveurs de la victime avec une vague de trafic internet si importante que son infrastructure est submergée par le nombre de demandes d'accès, ralentissant les services ou les mettant complètement hors ligne et empêchant les utilisateurs légitimes d'accéder au service.

Si fifty'attaque DDoS est fifty'une des catégories de cyberattaques les moins sophistiquées, elle peut également être l'une des plus perturbatrices et des plus puissantes, en mettant hors ligne des sites web et des services numériques pendant des périodes importantes – pouvant aller de quelques secondes à plusieurs semaines.

Comment fonctionne une attaque DDoS ?

Les attaques par déni de service sont menées au moyen d'un réseau de machines connectées à internet – PC, ordinateurs portables, serveurs, dispositifs d'objets connectés – toutes contrôlées par fifty'attaquant. Ces appareils peuvent se trouver n'importe où (d'où le terme "distribué") et il est peu likely que leurs propriétaires se rendent compte de leur utilisation, machine ils ont été détournés de manière très discrète par des pirates informatiques.

Les cybercriminels prennent souvent le contrôle des machines par le biais d'attaques de logiciels malveillants, en utilisant le nom d'utilisateur et le mot de passe par défaut du produit – si fifty'appareil est doté d'un mot de passe.

Une fois que les attaquants ont pénétré le dispositif, il devient une partie d'un botnet – un groupe de machines sous le contrôle des pirates. Les botnets peuvent être utilisés pour toutes sortes d'activités malveillantes, y compris la distribution de courriels de phishing, de logiciels malveillants ou de ransomwares. Ou, dans le cas d'une attaque DDoS, comme source de trafic internet.

La taille d'un réseau de botnets peut aller d'un nombre relativement faible de dispositifs à des millions. Dans les deux cas, ceux qui contrôlent le réseau de botnets peuvent orienter le trafic web vers une cible et mener une attaque DDoS.

Les serveurs, réseaux et services en ligne sont conçus pour faire face up à une certaine quantité de trafic internet. Mais s'ils sont inondés de trafic supplémentaire lors d'une attaque DDoS, ils sont débordés. Le volume élevé de trafic envoyé par fifty'attaque DDoS bloque ou réduit les capacités des systèmes, tout en empêchant les utilisateurs légitimes d'accéder aux services (ce qui constitue un "déni de service").

Une attaque DDoS est lancée dans l'intention de mettre les services hors ligne de cette manière, bien qu'il soit également possible que les services en ligne soient submergés par le trafic régulier d'utilisateurs non malveillants – par exemple, si des centaines de milliers de personnes essaient d'accéder à un site web cascade acheter des billets de concert dès qu'ils sont mis en vente. Cependant, cette situation north'est généralement que de courte durée, temporaire et accidentelle, tandis que les attaques par déni de service (DDoS) peuvent être maintenues pendant de longues périodes.

Qu'est-ce qu'un stresser IP et quel est son lien avec les attaques DDoS ?

Un stresser IP est un service qui peut être utilisé par les organisations cibles des pirates pour tester la robustesse de leurs réseaux et serveurs. Fifty'objectif de ce examination est de déterminer si la bande passante et la capacité du réseau sont suffisantes pour gérer united nations trafic supplémentaire. Un service Information technology qui apply un stresser IP cascade tester son propre réseau est tout à fait normal.

Cependant, fifty'utilisation d'united nations stresser IP contre united nations réseau que vous n'exploitez pas est illégale dans de nombreuses régions du monde – car le résultat terminal pourrait être une attaque DDoS.

Quelle a été la première attaque DDoS ?

La cyberattaque qui est considéré comme la première attaque DDoS malveillante s'est produite en juillet 1999, lorsque le réseau informatique de fifty'université du Minnesota a été mis hors service pendant deux jours.

Un réseau de 114 ordinateurs infectés par le malware Trin00 ont tous dirigé leur trafic vers un ordinateur de fifty'université, submergeant le réseau de trafic. Aucun endeavour n'avait été fait pour cacher l'adresse IP des ordinateurs qui lançaient le trafic – et les propriétaires des systèmes attaquants n'avaient aucune idée que leurs ordinateurs étaient infectés par des logiciels malveillants et provoquaient une panne ailleurs.

Trin00 n'était peut-être pas un grand botnet, mais il southward'agit du premier incident enregistré. Un incident où des cyberattaquants s'emparent de machines qui ne leur appartiennent pas et utilisent le trafic web pour perturber le réseau d'une cible particulière. Et au cours des deux décennies qui ont suivi, les attaques DDoS n'ont fait que south'amplifier et devenir plus perturbatrices.

Attaques DDoS célèbres : MafiaBoy – février 2000

Il n'a pas fallu attendre longtemps après l'incident de l'université du Minnesota pour voir à quel bespeak les attaques DDoS pouvaient être perturbatrices. En février 2000, le Canadien Michael Calce, 15 ans, allonym MafiaBoy, réussit à s'emparer d'un certain nombre de réseaux universitaires, en connectant un grand nombre d'ordinateurs à un botnet.

Il s'en est servi pour une attaque DDoS qui a fait tomber certains des plus grands sites web début 2000, dont Yahoo ! – qui était à l'époque le plus g moteur de recherche au monde – eBay, Amazon, CNN, et bien d'autres.

Michael Calce a été arrêté et a purgé huit mois dans un centre de détection juvénile après avoir plaidé coupable aux accusations portées contre lui. Il a également été condamné à une amende de 1 000 dollars canadiens pour avoir mené les attaques – qui ont causé, selon les estimations, plus de 1,7 milliard de dollars de dommages – et est devenu analyste en sécurité informatique.

Attaques DDoS célèbres : Estonie – avril 2007

Au milieu des années 2000, il est apparu que les attaques DDoS pouvaient constituer united nations outil puissant dans l'arsenal des cybercriminels. Mais le monde allait découvrir que ces attaques pouvaient détruire les services internet de tout united nations pays. En avril 2007, l'Estonie était – et est toujours – l'un des pays les plus avancés au monde sur le plan numérique. La quasi-totalité des services publics étaient accessibles en ligne aux one,3 one thousand thousand de citoyens du pays grâce à un système d'identification en ligne.

Mais à partir du 27 avril 2007, l'Estonie est frappée par une série d'attaques DDoS qui perturbent tous les services en ligne du pays, ainsi que le Parlement, les banques, les ministères, les journaux et les diffuseurs Idiot box. Il n'est tout simplement plus possible d'accéder à ces services.

Des attaques sont lancées à de multiples reprises, notamment pendant une période particulièrement intense de 24 heures le nine mai – le jour où la Russie célèbre le jour de la Victoire, avant de s'arrêter plus tard dans le mois. Les campagnes de DDoS ont lieu à un moment où l'Estonie est impliquée dans un conflit politique avec la Russie, au sujet du déplacement d'une statue soviétique à Tallinn. Le Kremlin a toujours nié être l'auteur des attaques.

Fifty'Estonie a été victime d'une attaque massive par déni de service (DDoS) en 2007. Paradigm : Getty Images/iStockphoto.

Attaques DDoS célèbres : Spamhaus – mars 2013

L'objectif du projet Spamhaus est de suivre l'activité des spammeurs sur le web pour aider les fournisseurs d'accès à internet (FAI) et les services de messagerie électronique à dresser une liste en temps réel des courriers, letters et messages indésirables les plus courants, afin d'empêcher les utilisateurs de les voir et d'être potentiellement victimes d'une escroquerie.

Mais en mars 2013, Spamhaus lui-même est victime de cybercriminels lorsque 300 milliards de bits de données par seconde lui sont lancés dans ce qui est à fifty'époque la plus grande attaque DDoS jamais réalisée. Elle dure près de deux semaines.

Cloudflare 50'a surnommée "l'attaque DDoS qui a failli casser l'internet" après que la société d'infrastructure et de sécurité du spider web est intervenue pour atténuer l'attaque contre Spamhaus. Elle a ensuite trouvé des cyberattaquants qui tentaient de mettre Cloudflare lui-même hors ligne. Mais l'impact de l'attaque a été bien plus important car l'ampleur même de 50'attaque a provoqué une congestion sur internet.

Attaques DDoS célèbres : Mirai – octobre 2016

Lors de la plus célèbre attaque DDoS, le botnet Mirai détruit de vastes pans de services en ligne dans la plupart des pays d'Europe et d'Amérique du Nord. Les sites d'information, Spotify, Reddit, Twitter, le PlayStation Network et de nombreux autres services numériques sont ralentis ou rendus totalement inaccessibles à des millions de personnes. Heureusement, les pannes ont duré moins d'une journée.

Décrite comme la plus grande panne en ligne de l'histoire, elle a été causée par une attaque DDoS contre Dyn, le fournisseur du système de noms de domaine de centaines de sites web importants. Les attaques ont été explicitement conçues pour surcharger ses capacités.

Ce qui a contribué à rendre l'attaque si puissante, c'est que le botnet Mirai avait pris le contrôle de millions d'appareils IoT, y compris des caméras, des routeurs, des téléviseurs intelligents et des imprimantes, souvent en forçant simplement les identifiants par défaut, si les appareils avaient united nations mot de passe. Et bien que le trafic généré par les appareils IoT individuels soit faible, le simple nombre d'appareils dans le réseau de botnets était écrasant cascade Dyn.

Comment savoir si je suis victime d'une attaque DDoS ?

Toute entreprise ou system ayant une interface web doit réfléchir au trafic spider web régulier qu'elle reçoit et y pourvoir en conséquence. Un trafic légitime of import peut submerger les serveurs, entraînant un ralentissement ou l'absence de service, ce qui pourrait faire fuir les clients. Mais les organisations doivent également être capables de faire la différence entre le trafic web légitime et le trafic lié à une attaque DDoS.

La planification des capacités est donc un élément clé de la gestion d'un site spider web, avec une réflexion sur la détermination de ce qu'est un book de trafic régulier attendu et de ce à quoi pourrait ressembler un volume de trafic légitime exceptionnellement élevé ou imprévu, afin d'éviter de perturber les utilisateurs – soit en supprimant le site en raison de fortes demandes, soit en bloquant par erreur l'accès en raison d'une fausse alerte DDoS.

Comment les organisations peuvent-elles donc faire la différence entre une augmentation légitime du trafic et une attaque DDoS ?

En général, une panne causée par united nations trafic légitime ne dure qu'une très courte période. De plus, il y a généralement une raison évidente à la panne, comme united nations site de e-commerce qui connaît une forte demande pour united nations nouvel commodity, ou les serveurs en ligne d'united nations nouveau jeu vidéo qui reçoivent un trafic très important de la function des joueurs.

Mais dans le cas d'une attaque DDoS, certains signes indiquent qu'il southward'agit d'une campagne malveillante et ciblée. Souvent, les attaques DDoS sont conçues cascade provoquer des perturbations sur une période prolongée, ce qui peut se traduire par des pics soudains de trafic malveillant à des intervalles entraînant des interruptions régulières.

L'autre signe important que votre organisation a probablement été touchée par une attaque DDoS est que les services ralentissent soudainement ou sont hors ligne pendant plusieurs jours, ce qui indiquerait que les services sont visés par des attaquants qui veulent juste causer autant de perturbations que possible. Certains de ces attaquants pourraient le faire juste pour provoquer le chaos ; certains pourraient être payés pour attaquer un site ou un service particulier. D'autres pourraient essayer de mener une sorte de ransomware, en promettant d'abandonner fifty'attaque en échange d'un paiement.

Que dois-je faire si je suis victime d'une attaque DDoS ?

Une fois qu'il est clair que vous êtes visé par une attaque DDoS, vous devez établir united nations calendrier indiquant quand les problèmes ont commencé et depuis combien de temps ils durent. Ensuite, il faut identifier les actifs tels que les applications, les services et les serveurs qui sont touchés – et comment cela affecte négativement les utilisateurs, les clients et fifty'entreprise dans son ensemble.

Il est également important que les organisations informent leur fournisseur d'hébergement web – il est likely qu'il ait également vu l'attaque DDoS, mais united nations contact direct peut aider à réduire les impacts d'une campagne DDoS – surtout s'il est possible pour le fournisseur de changer votre adresse IP. Si vous la modifiez, l'attaque par déni de service northward'aura pas le même impact que prévu, car elle sera dirigée dans la mauvaise direction.

Si votre fournisseur de sécurité fournit un service d'atténuation des DDoS, il devrait contribuer à réduire fifty'impact de l'attaque. Mais comme on 50'a vu avec des attaques comme Mirai, des attaques de grande envergure peuvent causer des perturbations malgré la présence de mesures préventives. Malheureusement, les attaques DDoS sont très simples à mener, mais aussi très efficaces, de sorte que même avec des mesures en place, il est possible que les services soient coupés pendant un certain temps.

Il est également important d'informer les utilisateurs du service de ce qui se passe, sinon ils pourraient être désorientés et frustrés par united nations manque d'information. Les entreprises devraient envisager de mettre en place united nations site temporaire expliquant qu'il y a des problèmes et fournissant aux utilisateurs les informations qu'ils doivent suivre s'ils ont besoin du service. Les plateformes de médias sociaux comme Twitter et Facebook peuvent également être utilisées cascade promouvoir ce message.

Comment me protéger contre les attaques DDoS ?

Ce qui rend les attaques DDoS efficaces, c'est la capacité de diriger une grande quantité de trafic vers une cible particulière. Si toutes les ressources en ligne d'une organisation se trouvent au même endroit, les attaquants northward'ont besoin de southward'attaquer qu'à une seule cible cascade perturber united nations trafic important. Si possible, il est donc utile de répartir les systèmes, de sorte qu'il est plus difficile – mais pas impossible – pour les attaquants de se diriger vers fifty'ensemble des ressources à bloquer.

Surveiller le trafic spider web et avoir une idée précise de ce à quoi ressemble le trafic régulier et de ce qu'est un trafic anormal peut également jouer un rôle vital en aidant à se protéger contre les attaques DDoS ou à les repérer. Certains experts en sécurité informatique recommandent de mettre en place des alertes qui vous avertissent si le nombre de demandes dépasse un sure seuil. Bien que cela n'indique pas nécessairement une activité malveillante, cela permet au moins de vous avertir rapidement que quelque chose de particulier est en cours.

Il est également utile de prévoir l'ampleur et les pics de trafic sur le spider web, ce à quoi peut contribuer le recours à un fournisseur d'hébergement dans le cloud.

Les skin-feu et les routeurs peuvent jouer un rôle important dans l'atténuation des dommages potentiels d'une attaque DDoS. S'ils sont configurés correctement, ils peuvent dévier le trafic fictif en l'analysant comme potentiellement dangereux et en le bloquant avant qu'il northward'make it. Cependant, il est également of import de noter que cascade que cela soit efficace, les logiciels de pare-feu et de sécurité doivent être mis à jour régulièrement pour rester aussi efficaces que possible.

Fifty'utilisation d'united nations service de stresser IP peut être un moyen efficace de tester votre propre capacité de bande passante. Il existe également des fournisseurs de services spécialisés dans l'atténuation des DDoS qui peuvent aider les organisations à faire face à une augmentation soudaine du trafic web, ce qui permet d'éviter les dommages causés par les attaques.

Qu'est-ce qu'united nations service d'atténuation des DDoS ?

Les services d'atténuation des attaques DDoS protègent le réseau contre ces attaques en réorientant le trafic malveillant hors du réseau de la victime. Parmi les fournisseurs de services d'atténuation des attaques DDoS les plus connus, citons Cloudflare, Akamai, Radware et bien d'autres.

La première tâche d'un service d'atténuation est de pouvoir détecter une attaque DDoS et de distinguer ce qui est en fait un événement malveillant de ce qui n'est qu'un book de trafic régulier – bien qu'exceptionnellement élevé.

Cascade ce faire, les services d'atténuation des DDoS utilisent couramment l'évaluation de la réputation de 50'IP d'où provient la majorité du trafic. S'il provient d'un endroit inhabituel ou connu pour être malveillant, cela pourrait indiquer une attaque – tandis qu'une autre façon consiste à rechercher les modèles communs associés au trafic malveillant, souvent sur la base de ce qui a été appris lors d'incidents précédents.

Une fois qu'une attaque a été identifiée comme légitime, un service de protection contre les DDoS due south'efforcera de réagir en absorbant et en détournant le trafic malveillant autant que possible. Cette opération est facilitée par le routage du trafic en morceaux gérables qui facilitent le processus d'atténuation et aident à prévenir le déni de service.

Comment choisir united nations service d'atténuation des DDoS ?

Comme cascade tout achat informatique, le choix d'un service d'atténuation des DDoS ne consiste pas à sélectionner la première solution qui apparaît sur Google. Les organisations devront choisir united nations service en fonction de leurs besoins. Par exemple, une petite entreprise n'aura probablement aucune raison de se lancer dans la recherche de capacités d'atténuation des DDoS requises par une grande entreprise.

Si fifty'organisation qui recherche un service d'atténuation des DDoS est une grande entreprise, elle a probablement raison d'envisager de grandes capacités de débordement pour aider à atténuer les attaques. United nations réseau dont la capacité est deux ou trois fois supérieure à celle des plus grandes attaques connues à ce jour devrait être plus que suffisant pour maintenir les opérations en ligne, même en cas d'attaque DDoS de grande envergure.

Si les attaques DDoS peuvent provoquer des perturbations partout dans le monde, la localisation d'un fournisseur de services d'atténuation des DDoS est très importante. Une entreprise européenne pourrait avoir un fournisseur américain efficace de protection contre les DDoS, mais si ce fournisseur ne dispose pas de serveurs ou de centres de filtrage des IP basé en Europe, la latence du temps de réponse pourrait southward'avérer être united nations problème, surtout concernant le réacheminement du trafic.

Lorsqu'elles choisissent un fournisseur de services, les organisations doivent donc se demander si le réseau de protection contre les DDoS sera efficace dans leur région du monde. Par exemple, une entreprise européenne devrait probablement envisager un fournisseur de protection DDoS avec un center de filtrage des IP européens pour aider à supprimer ou à rediriger le trafic malveillant le plus rapidement possible.

Cependant, malgré tous les moyens de prévenir une attaque DDoS, il arrive que les attaquants réussissent quand même à le faire. Motorcar si les attaquants veulent vraiment faire tomber un service et ont suffisamment de ressources, ils feront de leur mieux pour y parvenir. Mais si une organisation est consciente des signes avant-coureurs d'une attaque de DDoS, il est possible de se préparer au moment où elle se produira.

Source : ZDNet.com

Comment Savoir Si On Me Ddos,

Source: https://www.zdnet.fr/pratique/qu-est-ce-qu-une-attaque-ddos-tout-savoir-pour-les-reconna-tre-et-s-en-proteger-39911475.htm

Posted by: christiankeent1945.blogspot.com

0 Response to "Comment Savoir Si On Me Ddos"

Post a Comment